Security

Ook met Apple ben je niet meer veilig

Security > Ook met Apple ben je niet meer veilig

Ook met Apple ben je niet meer veilig

Wat is Silver Sparrow en wat kan je ertegen doen?

We hoeven je het niet meer te vertellen: er circuleert meer en meer malware. Helaas wordt ook het ‘immer veilige’ Apple vaker getroffen. Een laatste hoofdstuk in deze saga is de macOS-malware ‘Silver Sparrow’. En helaas, die is niet zo schattig als hij klinkt.

Wat is Silver Sparrow?

Het nieuwe securityrisico heeft al meer dan 30.000 toestellen geïnfecteerd in ruim 150 landen en heeft ervoor gezorgd dat veel eindgebruikers én securityprofessionals met de handen in het haar zitten. Specifiek mikt de malware op Apple-toestellen met M1-chips. Het gedraagt zich niet als de typische malware die het op macOS gemunt hebben, en net daarom baart het specialisten zoveel zorgen. Concreet gebruikt het JavaScript – iets wat eerder nog niet gedaan werd bij macOS-malware.

Silver Sparrow lijkt vanop het getroffen toestel elk uur een server te contacteren voor verdere instructies. Daarnaast kan het zichzelf vernietigen en elk spoortje bewijsmateriaal doen verdwijnen. Voorlopig heeft het virus nog geen échte schade aangericht. Maar omdat het gebruikmaakt van nieuwe manieren om toestellen te infecteren en mikt op ARM-architecturen (Intel en het vrij nieuwe Apple Silicon), is het belangrijk om waakzaam te zijn én je er van bewust te worden dat je ook met een Apple device niet veilig bent voor hackers.

Een technische uitstap: hoe werkt Silver Sparrow?

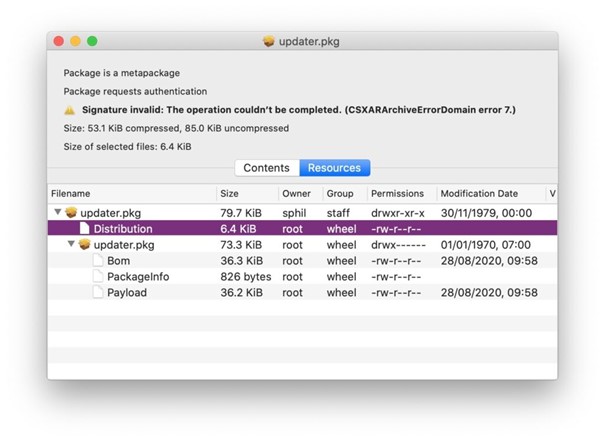

Silver Sparrow gebruikt het format van Apple-installatiepakketten – herkenbaar aan de .pkg-extensie. Dit soort pakketten heeft typisch een preinstall en postinstall script om de installatie van software voor te bereiden en achteraf op te schonen. Silver Sparrow gebruikt deze bestanden – en meer specifiek het Distribution-bestand – om JavaScript-code te laten lopen tijdens het installatieproces.

Deze Distribution-file bevat meer dan 100 lijnen code die

- Een persistence agent opzetten met als filename pattern -<agentName>.plist (momenteel bekende agentNames zijn “virx” en “agent”) in ~/Library/LaunchAgents

- Een uitvoerbaar programma installeren met als filepath pattern ~/Library/Application Support/<agentName>_updater/<agentName>.sh

- De payload proberen downloaden en het proberen uit te voeren als /tmp/<agentName>

Wat kan je ertegen doen?

ConXioN integreerde onlangs het geavanceerde SentinelOne in zijn security-aanbod. Deze endpoint protection of antivirus gaat een stap verder dan de antivirussoftware die je tot nu toe misschien gewoon was. Klassieke antivirus maakt connectie met een centrale database waarop de gekende bedreigingen staan. Herkent hij daar één van? Dan beschermt het je toestel. SentinelOne maakt gebruik van Machine Learning en AI. Daardoor kan het schadelijk gedrag op de toestellen van eindgebruikers voorspellen, hoeft het niet voortdurend online te zijn en hoeft het niet de laatste nieuwe update te hebben om zijn werk te doen.

En ja, je kan SentinelOne zien als de valk die de Silver Sparrow zomaar uit de lucht plukt. Door zijn geavanceerd en intelligent gedrag zal hij tijdig merken dat het Apple-installatiepakket zich niet gedraagt zoals het hoort en de malware halt toeroepen.

Je leest alles over SentinelOne op deze pagina.

Get in touch

Ontdekken wat SentinelOne voor jouw organisatie kan betekenen? Vrijblijvend wat meer informatie over hoe je je toestellen kan beschermen tegen malware?